![]()

![]()

![]()

Use LEFT and RIGHT arrow keys to navigate between flashcards;

Use UP and DOWN arrow keys to flip the card;

H to show hint;

A reads text to speech;

62 Cards in this Set

- Front

- Back

|

Warum gibt es Zugriffsverfahren?

|

Im Netzwerk werden alle Knoten über ein Übertragungsmedium miteinander verbunden. Deshalb müssen Zugriffsverfahren festlegen, welcher Knoten zu welchem Zeitpunkt auf das Übertragungsmedium zugreifen kann.

|

|

|

Nennen Sie drei Zugriffsverfahren und ordnen Sie ihnen folgende Kriterien zu:

kollisionsfrei / mit Kollisionen zentralgesteuert / dezentral |

Polling (zentral - kollisionsfrei)

ALOHA (zentral - Kollision) CSMA/CD (dezentral - Kollision) Token-Ring/Bus (dezentral - kollisionsfrei) |

|

|

Welches Zugriffsverfahren wird bei Ethernet eingesetzt?

|

CSMA/CD

|

|

|

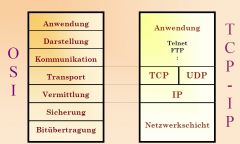

Skizzieren Sie das ISO-OSI-Referenzmodell und die TCP-IP-Protokollfamilie im Vergleich!

|

siehe Abbildung

|

|

|

Das IP-Protokoll wird als verbindungsloses Protokoll bezeichnet. Was bedeutet das?

Kennen Sie ein anderes Protokoll bei TCP/IP, das ebenfalls verbindungslos ist? |

Jede Nachricht trägt die volle Bestimmungsadresse und wird unabhängig von allen anderen durch das System geschleust.

Die Folge ist Datenverlust, Duplizierung oder falsche Reihenfolge. UDP |

|

|

Für welche Aufgaben ist ICMP vorgesehen?

Und auf welcher Ebene im TCP/IP ist es angesiedelt? |

Internet Control Message Protocol

Hauptaufgabe von ICMP ist die Übertragung von Statusinformationen und Fehlermeldungen der Protokolle IP, TCP und UDP. Auf der Internetschicht (entspricht Layer 3 im OSI) |

|

|

Teilen Sie den 32-Bit-Adreßvorrat einer IP-Adresse ein in den Net-ID- und Host-ID-Bereich für die Netzklassen A bis C.

Bitte die genaue Anzahl der Bits angeben! |

Class A => 7 Bit Netz / 24 Bit Host

Class B => 14 Bit Netz / 16 Bit Host Class C => 21 Bit Netz / 8 Bit Host |

|

|

Wie viele Hosts können mit einem class-C-Netz maximal adressiert werden?

|

254 Hosts

|

|

|

Zur Einrichtung und Verwaltung von PC-Arbeitsräumen möchten Sie das Netz 198.174.98.0 der Klasse C in soviel wie mögliche Subnetze einteilen, wobei in jedem Subnetz höchstens 30 Hosts installiert werden sollen.

a) Geben Sie die dazugehörige Netzmaske (dezimal) an. b) Wie viele Hosts können nach dem Subnetting insgesamt adressiert werden? c) Geben Sie 2 (beliebige) Hostadressen und 2 (beliebige) Subnetzadressen an (dezimal). |

a) 255.255.255.224

b) 2 (hoch3) Netze => 6 Netze 6*30 = 180 Hosts c) 4. Oktett 111|00000 => z.B.: 101 => 164 => 255.255.255.164 oder 011 => 96 => 255.255.255.96 |

|

|

Welchen Schichten sind UDP, HTTP, IP und FTP zugeordnet?

|

IP Modell

UDP - Transportschicht HTTP - Anwendungsschicht IP - Internetschicht FTP - Anwendungsschicht OSI Modell IP - Vermittlungsschicht UDP - Transportschicht HTTP/FTP - Schicht 5-7 |

|

|

Wie ist die max. Länge eines IP Paketes ?

|

65535 Bytes

65 kByte |

|

|

Warum wird bei jedem Router die Header Checksum von IP neu berechnet?

|

Die Header Checksum dient zur Fehlererkennung im IP-Header.

Jeder Router muss die Checksumme neu berechnen, da er das TTL-Feld ändern muß. |

|

|

Was versteht man unter "three way handshake" bei TCP ?

|

Verfahren zum Aufbau verlustfreier Datenübertragungen zwischen zwei Instanzen

Verbindungsaufbau Client#1 <-> Client#2 Client#1 sendet SYN Paket Client#2 sendet ein SYN/ACK Paket Client#1 sendet ein ACK Paket |

|

|

Wozu werden Port-Nummern im UDP / TCP Header benutzt ?

|

Portnummern beschreiben den Dienst auf dem Zielrechner

|

|

|

Warum gibt es bei Ethernet eine minimale Rahmenlänge von 64 Bytes?

|

um late collisions zu vermeiden.

Da die max. Netzwerklänge vorgegeben ist und die Übertragungsgeschwindigkeit ca. 200.000 km/s beträgt kann erst nach der Übertragung von 64 Bytes davon ausgegangen werden, dass keine Kollision auftrat. Legt Station A das Paket < 64 Bytes erfolgreich auf das Netz und Station B fängt ebenfalls kurz vor Erhalt des Paketes von Station A an zu senden, so würde B eine Kollision erkennen, aber Staton A würde davon ausgehen sein Paket erfolgreich übermittelt zu haben Station A erkennt also die Kollision noch während sie sendet |

|

|

Was verstehen Sie unter einer Loopback-Adresse? Und wie lautet sie bei IPv4?

|

Adresse, mit welcher sich der Rechner selbst adressieren kann, auch ohne ein Netzwerk-Interface zu besitzen

127.0.0.1 => prüft den TCP/IP Protokoll Stack |

|

|

Gegenwärtig befinden sich 6 Büros, die als Teilnetzwerke gehandhabt werden,

in einer IP-Adressen-Gruppe, die bei 150 beginnt. Es gibt Pläne, vor Jahresende 10 weitere Büros zu eröffnen. Welche Subnetzmaske sollten Sie verwenden, um die notwendige Anzahl an Teilnetzwerken aufnehmen zu können und die Sites für eine möglichst große Anzahl an Hosts verfügbar zu machen ? Subnetzmaske dezimal? |

...

|

|

|

Nennen Sie die maximale und minimale Rahmenlänge von Ethernet!

|

Min: 64

Max: 1518 (mit VLAN-Tag 1524) |

|

|

Was ist eine Broadcast-Adresse?

|

Adresse, unter der alle Teilnehmer eines Netzes oder Subnetzes zu erreichen sind

Typischerweise ist dies die höchstmögliche IP-Adresse des jeweiligen Netzwerkes |

|

|

Auf welchem OSI-Layer arbeitet ein Gateway?

|

Layer 3 und 4

|

|

|

Welche Aufgaben hat das Netzwerkmanagement?

|

geforderte Dienste und Verfügbarkeit möglichst kosteneffizient zur Verfügung zu stellen

am häufigsten verwendetes Protokoll: SMTP |

|

|

Wozu dient eine Subnetzmaske?

|

Die SubnetMaske definiert, welcher Teil deiner IP-Adresse der Netz-ID und welcher der Host-ID zugeordnet wird

|

|

|

Warum werden heute meistens Sternnetze mit Hub oder Switch eingesetzt und keine Bus- bzw. Ringsysteme?

|

kostengünstig

problemlose Erweiterung Kollisionsvermeidung durch Switch als zentrale Komponente Ausfall einer Leitung bedeutet nicht Ausfall des Netzes Kopplung mit WLAN möglich |

|

|

Nennen Sie die Grundstrukturen (Topologien) für Netze!

|

Ring, Stern, Vermascht, Bus, Baum

|

|

|

Was versteht man unter Encapsulation / Decapsulation ?

|

Aufgrund des Hinzufügens bzw. des Wegnehmens von Informationen nennt man das senderseitige Durchlaufen der Protokollschichten von oben nach unten auch Encapsulation (Kapselung), den umgekehrten Prozess beim Empfänger Decapsulation (Entkapselung).

|

|

|

Welche Organisation legt die Domainnamen für Deutschland fest?

|

NIC (Network Information Center)

|

|

|

In welchen Dokumenten werden Internet-Standards diskutiert und festgelegt?

|

RFC

|

|

|

Welches Vielfachzugriffsverfahren wird von Ethernet und welches von WLAN benutzt?

|

CSMA/CD

|

|

|

Wozu wird ARP benutzt ?

|

Broadcast Protokoll

Sendet IP Adresse und erhält MAC Adresse (wird u.a. in MAC Adresstabelle des Routers hinterlegt) |

|

|

IP ist ein ungesichertes, verbindungsloses Protokoll ist. Erklären Sie, was das bedeutet.

|

kein vorheriger sicherer Verbindungsaufbau

Paket enthält alle Informationen bzgl. Zieladresse kann zu Datenverlust führen |

|

|

Kennt ein Router die gesamte Route zwischen zwei Hosts ?

|

nein, er gibt das Paket an den nächsten Router weiter sofern er den Zielhost nicht kennt

|

|

|

Was bedeutet TTL ?

|

TTL (Time-to-Live).

Enthält einen Zählerwert, der sich bei jedem Hop (Router) um den Wert „1“ verringert. Wenn der Zähler den Wert „0“ erreicht, wird das Datagramm ungültig und deswegen verworfen. |

|

|

Was passiert, wenn TTL auf Null gesetzt wird ?

|

Wenn der Zähler den Wert „0“ erreicht, wird das Datagramm ungültig und deswegen verworfen.

|

|

|

Wie wird das Endlos-Kreisen von IP-Paketen im Netz verhindert ?

|

TTL (Time-to-Live).

Enthält einen Zählerwert, der sich bei jedem Hop (Router) um den Wert „1“ verringert. Wenn der Zähler den Wert „0“ erreicht, wird das Datagramm ungültig und deswegen verworfen. |

|

|

Was bedeutet Subnetting ?

|

Aufteilung eines zusammenhängenden Adressraums von IP-Adressen in mehrere kleinere Adressräume

|

|

|

Berechnet UDP eine Checksum ?

|

ja, wird beim Paket mitgesendet

|

|

|

Welche Vor-/Nachteile ergeben sich aus der Anwendung von UDP?

|

Vorteil: schnell

Nachteil: keine Bestätigung beim Empfänger |

|

|

Wofür wird UDP vorzugsweise angewendet?

|

Anwendungen und Dienste, die mit Paketverlusten umgehen können oder sich selber um das Verbindungsmanagement kümmern

DNS, VPN, Audio/Video Streaming |

|

|

TCP ist ein gesichertes, verbindungsorientiertes Protokoll ist. Erklären Sie, was das bedeutet.

|

Aufbau einer gesicherten Verbindung per 3-Wege Handshake bevor die Daten gesendet werden

sollten Daten verloren gehen, so werden diese durch den Sender erneut verschickt |

|

|

TCP: Wie reagiert der Sender, wenn der Empfänger die gesendeten Daten nicht bestätigt?

|

sendet Daten erneut

|

|

|

Welche Ports haben folgende Dienste: POP3, DNS, HTTP, FTP, SMTP?

|

POP3 - 110

DNS - 53 HTTP - 80 FTP - 21 SMTP - 25 |

|

|

Mit welchem Transport-Protokoll werden DNS Anfragen behandelt?

|

UDP

TCP für Anfragen, deren Antwort zu groß für UDP ist |

|

|

Sie haben eine DSL Flatrate mit 2 Mbit/s download und 256 Kbit/s upload. Sie wollen eine 256 Byte große Datei von einem Server runterladen und einem Bekannten schicken. Sie brauchen 30 Sekunden um die Programme zu starten. Wie lange dauert die gesamte Übertragung?

|

,,,

|

|

|

Sie wollen mit einem Rechner im Amerika kommunizieren, der 5000 km entfernt ist. Zwischen beiden Rechnern ist eine Glasfaser-Leitung vorhanden. Die Lichtgeschwindigkeit einer Glasfaserleitung beträgt 200.000 km/s. Die Verzögerungen durch Router und die beiden Rechner sollen 50 msec betragen. Die Bandbreite der Leitung soll 1 Gbit/s betragen. Wie lange dauert es, bis ein Paket vom 10 Mbit Länge übertragen ist?

|

,,,

|

|

|

Wie groß ist die physikalische Verzögerung eines Signals, daß auf einer Glasfaserstrecke nach Amerika) gesendet wird? Die Lichtgeschwindigkeit einer Glasfaserleitung beträgt 200.000 km/s.

|

,,,

|

|

|

Sie wollen mit einem Rechner in Amerika über einen geostationären Satelliten kommunizieren, der 36.000 km von der Erde entfernt ist. Die Verzögerungen durch den Satelliten, Router und die beiden Rechner sollen 50 msec betragen. Die Bandbreite des Satelliten-Links soll 33 Mbit/s betragen. Wie lange dauert es, bis ein Paket vom 10 Mbit Länge übertragen ist?.

|

,,,

|

|

|

Was versteht man unter vertikaler und horizontaler Kommunikation im OSI/ISO-Modell ?

|

Die Funktionen der jeweiligen Schicht werden durch Module (auch Instanzen oder Entities genannt) erbracht, die sowohl vertikal mit den darüber und darunter liegenden Instanzen als auch horizontal mit den gleichrangigen Modulen eines räumlich getrennten Systems kommunizieren können

|

|

|

Was versteht man unter einem Service Access Point?

|

Die von einer Schicht erbrachten Dienste werden an einem Dienstzugangspunkt, SAP (Service Access Point) zur Verfügung gestellt.

|

|

|

Was ist in einer Schicht eine Instanz ?

|

In jeder Schicht existieren Instanzen (Entities) durch die die schichtspezifischen Leistungen erbracht werden

|

|

|

Was versteht man unter TTL bei einem TCP/IP-Paket ?

|

Das TTL-Feld (time to live feld) ist ein 1 Byte langes Feld im IP-Header zur Begrenzung der Lebensdauer von Datagrammen. Der Zähler befindet sich im IP-Header und wird von jedem Router dekrementiert. Wird der Wert "0", muss das Datagramm zerstört werden. Als Zeiteinheit ist die Sekunde definiert. Die relative Lebensdauer eines Datagramms beträgt maximal 255 Sekunden oder das Durchlaufen von 255 Routern.

|

|

|

Was versteht man beim TCP/IP unter Fragmentierung ?

|

In IP-Netzen handelt es sich um die Unterteilung von großen Datenpaketen in mehrere kleinere Datenpakete. So kann beim Routen von Datenpaketen über mehrere Netze die Paketlänge die maximal verarbeitbare Paketlänge der Router übersteigen. Dies ist beispielsweise beim Übergang von Ethernet mit einer Paketlänge von 1512 Bytes zu X.25 mit einer Paketlänge von 512 Bytes der Fall. In einem solchen Fall werden die Datenpakete in Teile zerlegt (fragmentiert) und einzeln über das Netz geschickt.

|

|

|

WIe behandelt ein Router Pakete, deren Zieladresse er nicht kennt?

|

er schaut erstmal in welches Subnetz das Paket geroutet werden soll und vergleicht es mit seinem

dies geschieht per UND Operation. D.h. seine eigene IP Adresse wird mit seiner SN und die IP des Empfängers mit der SN per UND Operation verknüpft. befindet sich der Host nicht im gleichen SN, dann ARP mit IP an alle Router um somit die Info zu erhalten, wer das Netz kennt und wo sich der Host befindet Danach Weiterleitung an den jeweiligen Router |

|

|

Was bedeutet es wenn man sagt, die MAC Adresse ist eine flache Adresse?

|

MAC enthält keine Informationen die aus der MAC Adresse abgeleitet werden können

|

|

|

Was sind die 4 Stufen der Adressierung bei TCP/IP?

|

MAC + IP (Netz + Host Teil) + Port

|

|

|

was ist die Datagram Nummer?

Und wie werden Datagramme identifiziert? |

DN = gibt Auskunft über die Zugehörigkeit des Paketes

weiter Infos in Paketen sind Paketnummer, Zugehörigkeit und MF MF = More Fragments. 0 = letztes Paket / 1 = es folgen noch Pakete |

|

|

Wenn Daten geroutet werden, müssen sie... ?

|

1. zu einem bestimmten Netzwerk

2. zu einem bestimmten Host in diesem Netzwerk 3. zu einem bestimmten Anwender oder Prozeß auf diesem Host geliefert werden. |

|

|

IP Header: Welche Information beinhaltet die Version?

|

die IP Version (4 = IPv4 oder 6 = IPv6)

|

|

|

IP Header: Welche Information beinhaltet TOS?

|

Type of Service

(Vorrang, Verzögerung,...) |

|

|

IP Header: Welche Information beinhaltet Protokoll?

|

ICMP =1, EGP =8, TCP =6

UDP 17, ISO-TP4 =29 etc. |

|

|

IP Header: Welche Adressinformationen ?

|

System und Netzadresse des Senders und des Empfängers

|

|

|

IP Header: Wie groß darf dieser maximal sein?

|

20 Byte plus bis zu 40 Byte optionale Felder => max 60 Byte

|

|

|

Beschreiben Sie die Vorgehensweise, wenn ein Rechner A IP-Paket an Rechner C senden will!

|

Um zu wissen, ob Rechner C im gleichen Subnet ist (und er das Paket gleich direkt senden kann) oder ob Rechner C in einem anderen Subnet ist (und er das Paket an den Router senden muss) vergleicht er seine Subnet-Adresse mit der Subnet-Adresse von Rechner C.

Subnet-Adresse erhält er durch eine logische UNDVerknüpfung seiner IP-Adresse mit seiner Netzmaske. Nun prüft er, ob der Empfänger-Rechner im gleichen Subnet ist. Das Vorgehen ist gleich wie vorher. Sind die Subnetzadressen unterschiedlich, dann sendet Rechner A sein IP-Paket an den Router. Der Router prüft nun wiederum anhand der Netzmaske nach obigem Vorgehen, an welches Subnet er das Paket senden muss |