![]()

![]()

![]()

Use LEFT and RIGHT arrow keys to navigate between flashcards;

Use UP and DOWN arrow keys to flip the card;

H to show hint;

A reads text to speech;

78 Cards in this Set

- Front

- Back

|

O DNS baseia-se no modelo cliente/servidor, no qual interações diretas entre clientes não são permitidas.

V ou F |

V |

|

|

Quais são as três categorias de servidor DNS? |

Há três categorias de servidores DNS: servidoresraiz, servidores de nomes de domínio de alto nível e servidores de nomes com autoridade - todos pertencem à hierarquia de servidores DNS. |

|

|

O DNS é um não é banco de dados distribuído baseado em uma hierarquia de domínios (servidores) pois ele usa um protocolo de aplicação que permite a consulta por parte dos servidores.

V ou F |

F.

afirmação verdadeira:

O DNS é um banco de dados distribuído baseado em uma hierarquia de domínios (servidores) e um protocolo de aplicação que permite a consulta por parte dos clientes. |

|

|

Servidores DNS armazenam registros de recursos (RR - Resources Registry)

definição. |

contêm as informações essenciais para o mapeamento de nomes; e uma mensagem de resposta DNS pode transportar um ou mais registros de recursos. |

|

|

O que é a ICANN (Internet Corporation for Assigned Names and Numbers). |

Credenciadora das entidades registradoras, ou seja, entidades comerciais que verificam nomes de domínios, registram esses nomes nos bancos de dados DNS |

|

|

Infraestrutura de Chaves Públicas Brasileira

Definição. |

É uma cadeia brasileira, hierárquica e de confiança, que viabiliza a emissão de certificados digitais para identificação virtual do cidadão. O ITI desempenha o papel de Autoridade Certificadora Raiz (AC-Raiz) e também exerce as funções de credenciar e descredenciar os demais participantes da cadeia, supervisionar e fazer auditoria dos processos. |

|

|

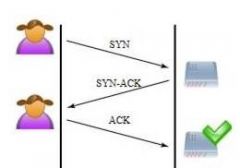

Passos do three way shake (TCP). |

1 - Cliente - SYN 2 - Receptor - SYN - ACK 3 - CLIENTE - ACK |

|

|

Camada TCP/IP

Aplicação.

Definição. |

Define os protocolos de aplicativos TCP/IP e como os programas host estabelecem uma interface com os serviços de camada de transporte para usar a rede. |

|

|

Camada TCP/IP

Transporte.

Definição. |

Fornece gerenciamento de sessão de comunicação entre computadores host. Define o nível de serviço e o status da conexão usada durante o transporte de dados. |

|

|

Camada TCP/IP

Internet.

Definição. |

Empacota dados em datagramas IP, que contêm informações de endereço de origem e de destino usadas para encaminhar datagramas entre hosts e redes. Executa o roteamento de datagramas IP. |

|

|

Camada TCP/IP

Interface de rede.

Definição. |

Especifica os detalhes de como os dados são enviados fisicamente pela rede, inclusive como os bits são assinalados eletricamente por dispositivos de hardware que estabelecem interface com um meio da rede, como cabo coaxial, fibra óptica ou fio de cobre de par trançado. |

|

|

Os protocolos abaixo se referem a qual camada TCP/IP:

HTTP, SMTP, FTP, SSH, Telnet, SIP, RDP, IRC, SNMP, NNTP, POP3, IMAP, BitTorrent, DNS, Ping

|

Aplicação. |

|

|

Os protocolos abaixo se referem a qual camada TCP/IP:

TCP, UDP, RTP, SCTP, DCCP, AAL 5 |

Transporte. |

|

|

Os protocolos abaixo se referem a qual camada TCP/IP:

IP (IPv4, IPv6) , ARP, RARP, ICMP, IPsec |

Internet. |

|

|

Os protocolos abaixo se referem a qual camada TCP/IP:

Ethernet, 802.11 (WiFi), 802.1Q (VLAN), 802.1aq (SPB), 802.11g, HDLC, Token ring, FDDI, PPP,Switch ,Frame relay.

Modem, RDIS, RS-232, EIA-422, RS-449, Bluetooth, USB |

Interface de rede, porém alguns artigos dizem que há uma separação, mostrada abaixo.

Enlace: Ethernet, 802.11 (WiFi), 802.1Q (VLAN), 802.1aq (SPB), 802.11g, HDLC, Token ring, FDDI, PPP,Switch ,Frame relay,

Física: Modem, RDIS, RS-232, EIA-422, RS-449, Bluetooth, USB |

|

|

Ameaças:

Probing |

Não é uma técnica de invasão propriamente dita, mas sim uma forma de obter informações sobre a rede. A informação obtida pode ser usada como base para uma possível invasão. |

|

|

Os tradicionais serviços DHCP estão sujeitos a interrupções, porque o banco de dados que contém as informações sobre concessão de DHCP está armazenado em apenas um computador. Se ele falhar, o banco de dados de concessão de DHCP fica inacessível e os computadores não podem renovar suas concessões de DHCP. No Windows Server 2008 R2, o recurso Failover de DHCP serve para____ |

diminuir as interrupções na configuração de IP em decorrência de falhas no servidor DHCP. Esse recurso é uma implementação do protocolo Failover de DHCP. |

|

|

No controle de congestionamento do TCP, quando uma perda é detectada por timeout, a janela de transmissão decresce |

pela metade e entra na fase de partida lenta. |

|

|

O ______ é um protocolo da classe Distance Vector que utiliza contagem de saltos para determinação da melhor rota para uma rede remota. Caso se encontre mais de um link para a mesma rede com o mesmo número de saltos para ambas, o referido protocolo executará, automaticamente, o round-robin load balance. |

RIP |

|

|

padrões 802.? |

IEEE 802.1 - Gerência de rede. IEEE 802.2 - LLC (Logical Link Control). IEEE 802.3 - Ethernet e específica a sintaxe e a semântica MAC (Media Access Control). IEEE 802.4 - Token Bus. IEEE 802.5 - Token Ring. IEEE 802.6 - Redes Metropolitanas. IEEE 802.7 - MANs de Banda Larga. IEEE 802.8 - Fibra óptica. IEEE 802.9 - Integração de Redes Locais. IEEE 802.10 - Segurança em Redes Locais. IEEE 802.11 - LAN sem fio (Wireless LAN). IEEE 802.15 - Wireless Personal Area Network (Bluetooth). IEEE 802.16 - Broadband Wireless Access (WiMAX). IEEE 802.20 - Mobile Broadband Wireless Access (MobileFi). IEEE 802.22 - Wireless Regional Area Network (WRAN). |

|

|

a rede ___________ tem a característica de ser ADHOC, ou seja, a ligação é feita ponto-a-ponto entre cliente, sem o uso de um AP. |

IBSS |

|

|

Rede _______ são conjuntos de redes BSS, ou seja, necessitam de um (ou mais) pontos de acesso para serem caracterizadas como tal. |

ESS |

|

|

Canais de operação de redes wifi |

1, 6 e 11 |

|

|

Tabela reservado para IPS privados. |

* Classe A : intervalo de 10.0.0.0 a 10.255.255.255 ; |

|

|

Tipos de registros DNS |

SOA: "Start of Authority information": Contém informações referentes ao servidor de nomes DNS do domínio, versão do banco de dados DNS, e-mail do administrador responsável pelo domínio, etc. |

|

|

Classes de DNS |

Há três classes de servidores de nomes: |

|

|

Resposta autoritativa. DNS |

Resposta autoritativa é uma resposta positiva retornada ao cliente e fornecida com o bit de autoridade definido na mensagem DNS para indicar que a resposta foi obtida a partir de um servidor com autoridade direta para o nome consultado. |

|

|

Firewall filtragem de pacotes |

Se limita a criar regras a partir de endereços IPs e nos protocolos TCP e UDP da camada de transporte assim como suas portas também. |

|

|

Firewall de aplicação ou proxy de serviços (proxy services) |

não permitem a comunicação direta entre origem e destino, em vez de a rede interna se comunicar diretamente com a internet, há um equipamento entre ambos que cria duas conexões: entre a rede e o proxy; e entre o proxy e a internet. Desta forma, é possível, por exemplo, estabelecer regras que impeçam o acesso de determinados endereços externos

o equipamento pode registrar o tráfego de dados em um arquivo de log; conteúdo muito utilizado pode ser guardado em uma espécie de cache (uma página Web muito acessada fica guardada temporariamente no proxy, fazendo com que não seja necessário requisitá-la no endereço original a todo instante, por exemplo); determinados recursos podem ser liberados apenas mediante autenticação do usuário; entre outros. |

|

|

Proxy transparente |

O proxy "tradicional", não raramente, exige que determinadas configurações sejam feitas nas ferramentas que utilizam a rede (por exemplo, um navegador de internet).

O proxy transparente surge como uma alternativa para estes casos porque as máquinas que fazem parte da rede não precisam saber de sua existência, dispensando qualquer configuração específica.

|

|

|

Proxy Inspeção de estados (stateful inspection) |

trabalham fazendo uma espécie de comparação entre o que está acontecendo e o que é esperado para acontecer.

Para tanto, firewalls de inspeção analisam todo o tráfego de dados para encontrar estados, isto é, padrões aceitáveis por suas regras e que, a princípio, serão usados para manter a comunicação.

Para entender melhor, suponha que um aplicativo iniciou um acesso para transferência de arquivos entre um cliente e um servidor. Os pacotes de dados iniciais informam quais portas TCP serão usadas para esta tarefas. Se de repente o tráfego começar a fluir por uma porta não mencionada, o firewall pode então detectar esta ocorrência como uma anormalidade e efetuar o bloqueio. |

|

|

Arquitetura Dual-Homed Host Firewall |

Nesta modalidade, há um computador chamado dual-homed host que fica entre uma rede interna e a rede externa - normalmente, a internet. O nome se deve ao fato de este host possuir ao menos duas interfaces de rede, uma para cada "lado". |

|

|

Arquitetura Screened Host Firewall |

Na arquitetura Screened Host, em vez de haver uma única máquina servindo de intermediadora entre a rede interna e a rede externa, há duas: uma que faz o papel de roteador (screening router) e outra chamada de bastion host. O bastion host atua entre o roteador e a rede interna, não permitindo comunicação direta entre ambos os lados. |

|

|

Arquitetura Screened Subnet Firewall |

A arquitetura Screened Subnet também conta com a figura do bastion host, mas este fica dentro de uma área isolada de nome interessante: a DMZ, sigla para Demilitarized Zone - Zona Desmilitarizada. A DMZ, por sua vez, fica entre a rede interna e a rede externa. Acontece que, entre a rede interna e a DMZ há um roteador que normalmente trabalha com filtros de pacotes. Além disso, entre a DMZ e a rede externa há outro roteador do tipo. |

|

|

Diferenças NAT x Proxies |

O NAT às vezes é confundido com servidores proxy, mas há diferenças entre eles. O NAT é invisível para os computadores de origem e de destino. Nenhum dos dois percebe que está lidando com um terceiro dispositivo. Mas o servidor proxy não é transparente. O computador de origem sabe que está fazendo um pedido para o servidor proxy e deve ser configurado para fazê-lo. O computador de destino pensa que o servidor proxy é o computador de origem, e conversa com ele diretamente. Além disso, os servidores proxy geralmente trabalham na camada 4 (transporte) do Modelo de Referência OSI (em inglês) ou acima dela, enquanto o NAT é um protocolo de camada 3 (rede). Trabalhar na camada mais alta faz os servidores proxy serem mais lentos do que dispositivos NAT |

|

|

IDS X IPS |

IDS= Detecta intrusão com base em regras e informa o adm, não é proativo.

IPS= detecta intrusão é realiza ações com base em regras. |

|

|

NIDS/NIPS X HIDS/HIPS |

HIDS/HIPS = Host Intrusion Detection System/Host Intrusion Prevention System, que significam Sistema de Detecção de Intrusão baseado em Host/Sistema de Prevenção de Intrusão baseado em Host, assim chamados por atuarem na detecção e prevenção de intrusões com base no comportamento e no histórico do tráfego de dados do computador no qual está instalado. Neste tipo de instalação, podemos encontrar uma sub-categoria conhecida por Honeypot, que é aquela em que o computador no qual este sistema está instalado tem a finalidade de permitir o acesso do(o) invasor(a) a um ambiente controlado, para que assim o(a) administrador(a) da rede possa estudar a forma como o atacante agiu, além de observar seu comportamento e intenções após a suposta obtenção deste acesso à rede.

NIDS/NIPS= Network Intrusion Detection System/Network Intrusion Prevention System, que querem dizer Sistema de Detecção de Intrusão baseado em Rede/ Sistema de Prevenção de Intrusão baseado em Rede, sendo assim chamados por ter foco no monitoramento e atuação na rede em que estão acoplados, baseando-se no histórico de comportamento e tráfego de dados desta. Esses tipos podem ser combinados em soluções mistas, mesclando o monitoramento de rede(s) com hosts e servidores. |

|

|

Protocolo OSPF |

- UTILIZA A ROTA DE MENOR TRÁFEGO. Sucessor do RIP. - Ele constrói um mapa topológico completo (isto é, um grafo) de todo o sistema autônomo. O Roteador então roda localmente o algorítmo do caminho mais curto de Dijkstra para determinar uma árvore de caminho mais curto para todas as sub-redes, sendo ele próprio o nó raiz. - Transmite informações de roteamento a todos os outros roteadores no sistema autônomo, e não apenas a seus roteadores vizinhos. Transmite informações de estado de enlace sempre que houve alterações em estado de enlace. |

|

|

Protocolo BGP |

O Border Gateway Protocol (Protocolo de Roteamento de Borda – BGP) é um sistema de roteamento entre sistemas autônomos (Autonomous Systems - AS). Sistemas Autônomos são grupos de redes que compartilham uma mesma administração e a mesma política de roteamento. BGP é o protocolo usado para troca de informações sobre roteamento da Internet, comumente usado por ISP's (Internet Service Providers). |

|

|

Protocolo IGMP |

um protocolo do protocolo IP com a função de controlar os membros de um grupo de multicast IP.

IGMP é uma sigla para o inglês Internet Group Management Protocol é um protocolo participante do protocolo IP e sua função é controlar os membros de um grupo de multicast IP, gerenciando os grupos de multicast controlando a entrada e a saída de hosts deles. |

|

|

VLSM X CIDR |

VLSM= 192.168.0.0/16 CIDR= 192.168.0.0 (classe C) |

|

|

Tipos de certificados digitais |

A1 S1 Software 1024 1 ano |

|

|

DICA DE CRIPTOGRAFIA |

Criptografia de chave simétrica: também chamada de criptografia de chave secreta ou única

(alguns autores consideram sinônimos) |

|

|

Autoridade Certificadora (AC) |

Uma Autoridade Certificadora (AC) é uma entidade, pública ou privada, subordinada à hierarquia da ICP-Brasil, responsável por emitir, distribuir, renovar, revogar e gerenciar certificados digitais. Tem a responsabilidade de verificar se o titular do certificado possui a chave privada que corresponde à chave pública que faz parte do certificado. Cria e assina digitalmente o certificado do assinante, onde o certificado emitido pela AC representa a declaração da identidade do titular, que possui um par único de chaves (pública/privada). |

|

|

MPLS FEC |

1 passo Classes de Encaminhamento Equivalentes (Fowarding Equivalence Class – FEC) que seriam todas as possibilidades de encaminhamento de um pacote através da rede. A segunda correlaciona cada CEE (FEC) com um próximo salto. |

|

|

MPLS LSP |

Os LSP são caminhos determinados dentro da nuvem MPLS |

|

|

MPLS LER |

No MPLS a associação do pacote com uma determinada CEE é feita apenas uma vez quando o pacote entra na rede através do LER (Label Edge Router) roteadores de borda |

|

|

O IPSec |

A segurança de IP (IPSec) é uma capacidade que pode ser acrescentada a qualquer versão atual do Internet Protocol (IPv4 e IPv6), por meio de cabeçalhos adicionais. |

|

|

IP |

I. Um datagrama IP é encapsulado em um quadro para transmissão através de redes físicas que podem utilizar tecnologias diferentes. |

|

|

SMTP X POP IMAP

DANGERR |

SMTP = ENVIO POP IMAP = RECEBIMENTO |

|

|

SNMPv2 X SNMPv3 |

A versão 2 do SNMP é uma evolução do protocolo inicial. O SNMPv2 oferece uma boa quantidade de melhoramentos em relação ao SNMPv1, incluindo operações adicionais do protocolo, melhoria na performance, segurança, confidencialidade e comunicações Gerente-para-Gerente. A SNMPV3 inclui implementação na segurança ao protocolo como privacidade, autenticação e controle de acesso. |

|

|

SNMP (PDU) |

pacotes de unidades de dados 1. GET, usado para retirar um pedaço de informação de gerenciamento. 2. GETNEXT, usado interativamente para retirar sequências de informação de gerenciamento. 3. GETBULK, usado para retirar informações de um grupo de objetos. 4. SET, usado para fazer uma mudança no subsistema gerido. 5. TRAP, usado para reportar uma notificação ou para outros eventos assíncronos sobre o subsistema gerido. |

|

|

Definição de Redes (Lato Sensu) Definição de Redes (Strictu Sensu) Sistema Distribuído |

Definição de Redes (Lato Sensu):Conjunto de terminais,equipamentos, meios de transmissão e comutação que interligados possibilitam a prestação de um serviço de telecomunicações. Definição de Redes (Strictu Sensu):Dois ou mais dispositivos computacionais autônomos interconectados por uma única tecnologia. Sistema Distribuído:Coleção de computadores independentes que se apresenta ao usuário como um sistema único e consistente.(Tanenbaum) ex (facebook) |

|

|

Classificação e dimensão de redes |

PAN – Pessoal (Área de Trabalho) LAN – Local (Prédio) WLAN –Wireless LAN CAN – Condomínio (CAN) MAN – Metropolitan (Cidade) WAN –Wide (País, Continentes) GAN – Global IAN – Interplanetária |

|

|

Ponto-a-Ponto |

Sem hierarquia Funções Iguais Mais simples Uso tradicionalmente pessoal. |

|

|

Cliente/Servidor |

Um ou mais computadores centrais(servidores) que provêem serviços aos outros (workstations). Uso tradicionalmente Corporativo |

|

|

Topologias:Barramento (Bus) |

-Todo mundo “ouve”o barramento -Placas de rede passivas -Quanto mais computadores ligados à rede, pior o desempenho -Implementação física:Cabos Coaxiais e Conectores BNC |

|

|

Topologias: Anel (Ring) |

-Placas de Redes Ativas:recebe e retransmite -Uma máquina com problemas afeta o funcionamento das demais -Geralmente são construídos pelo menos dois anéis - redundância. |

|

|

Topologias: Estrela (Star) |

-Interfaces passivas, pode usar broadcast -Todos os dados transmitidos passam pelo nó central (núcleo da rede) |

|

|

Topologias: Malha (Mesh) |

-Todos os computadores se ligam diretamente e independentemente a todo os outros -Redundância (Total =Full) -Implementação muito cara -Utilizada em Backbones de rede. |

|

|

Topologias: Árvore (Tree) |

-Composta por vários níveis hierárquicos -Suas ramificações tendem a convergir para uma raiz -Isenta de Loops -Mais Vulnerável Exemplo: PSTN |

|

|

Topologias: Híbrida |

Composição das Outras Exemplo: Internet |

|

|

Polêmica! Topologias Física x Lógica |

São mapas representativos de uma rede segundo uma determinada perspectiva: Topologia Física: mapeia a posição dos ativos de rede juntamente com o percurso FÍSICO DOS CABOS (mesmo que desabilitados) que os interligam. Topologia Lógica: mapeia o efetivo PERCURSO DA INFORMAÇÃO através da rede. Canais desabilitados não são considerados por esta topologia. Atenção: Quando o enunciado é omisso, deve-se considerar a Topologia Física! |

|

|

Tipos de serviços de rede |

Quanto à Conexão: Orientados e Não-Orientados Quanto à Confiabilidade: Confiáveis (Confirmados) e Não-Confiáveis (não confirmados) Atenção:“Orientação à Conexão” e “Confiabilidade” são características INDEPENDENTES! |

|

|

Serviços Orientado à Conexão |

• Baseia no sistema telefônico e conhecidos como CIRCUITOS • Funciona como um tubo: o transmissor empurra bits em uma extremidade e estes são recebidos pelo receptor na outra extremidade. • Quando uma conexão é estabelecida, o transmissor, o receptor e a sub-rede conduzem uma negociação. |

|

|

Serviços não Orientado à Conexão |

• Baseia no sistema postal e conhecidos com DATAGRAMA • Cada mensagem carrega o endereço de destino completo e cada uma delas é roteada(encaminhada) através do sistema, independente das outras. • Não há compromisso com a ordem de chegada. |

|

|

Serviços Confiáveis |

• O receptor confirma o recebimento de cada mensagem, de modo que o transmissor se certifique de que ela chegou. • O processo de confirmação introduz sobrecarga e retardos, que frequentemente valem a pena, mas às vezes são indesejados. |

|

|

Serviços Não-Confiáveis. |

Não há confirmação do recebimento. Sem a sobrecarga da confirmação, tendem a ser mais ágeis. Normalmente utilizados em aplicação que rodam em Tempo Real |

|

|

Direção da Comunicação |

SIMPLEX – Unidirecional (ex: Rádio AM/FM, TVAberta) HALF DUPLEX – Bidirecional Não Simultânea(ex: Walkie Talkie, rádio amador) FULL DUPLEX – Bidirecional Simultânea (ex:telefonia fixa, telefonia móvel) |

|

|

Modelos - OSI |

-OSI (Open Systems Interconnection), ou Interconexão deSistemas Abertos, é um conjunto de padrões ISO relativo à comunicação de dados. -Um sistema aberto é um sistema que não depende de uma arquitetura específica. -Nunca foi implementado plenamente. -Principal Referência Teórica. |

|

|

Camadas Osi |

7- APLICAÇÃO Funções especializadas(transferência de arquivos,terminal virtual, e-mail)

6- APRESENTAÇÃO Formatação de dados e conversãode caracteres e códigos 5-SESSÃO Negociação e estabelecimento deconexão com outro nó 4-TRANSPORTE Meios e métodos para a entrega dedados ponta-a-ponta 3-REDE Roteamento de pacotes através de uma ou várias redes 2-ENLACE Detecção e correção de erros introduzidos pelo meio de transmissão 1-FÍSICA Transmissão dos bits através do meio de transmissão |

|

|

Modelos - OSI: Camada Física |

-TRANSMITE um fluxo de bits pelo meio físico. -É totalmente orientada a hardware e lida com todos os aspectos de estabelecer e manter um link físico entre dois computadores. -Define como o cabo é ligado ao NIC. --Por exemplo, ele define quantos pinos o conector tem e afunção de cada um. --Além disso, define também qual técnica de transmissão será usada para enviar os dados através do cabo. -Fornece codificação de dado e sincronização de bit. |

|

|

Modelos - OSI: Camada de Enlace |

-ESTABELECER a conexão entre dois dispositivos físicos compartilhando o mesmo meio físico. -Detectar e corrigir erros que porventura venham a ocorrer no meio físico, garantindo assim que os frames sejam recebidos corretamente. -Apresentar um canal de comunicação (camada física) “livre de erros” para a camada de Redes. -Controlar os impulsos elétricos que entram e saem do cabo de rede. |

|

|

Modelos - OSI: Camada de Rede |

-Sua tarefa principal é ENDEREÇAR os pacotes para o computador destino -Determinar qual a “melhor” rota, baseado em: condições de rede, prioridade de serviço e outros fatores. -Não se preocupa com a confiabilidade da comunicação, até porque isso já faz parte da camada de transporte. -Traduz endereços lógicos em endereços físicos (ARP). -Gerencia problemas de tráfego em uma rede (ICMP). |

|

|

Modelos - OSI: Camada de Transporte |

-GARANTE que os pacotes CHEGUEM ao destino “livre de erros”: sem perdas ou duplicações e em sequencia. -Fornece, portanto, uma comunicação fim-a-fim confiável. -Essa confiabilidade se dá através de sinais de reconhecimento ACK enviadas entre as partes. -Fornece também controle de fluxo. -Existe uma similaridade entre as funções da Camada de Transporte (fim-a-fim) e as da Camada de Enlace (host-ahost). |

|

|

Modelos - OSI: Camada de Sessão |

-Permite a duas aplicações que estão em computadores diferentes, abrir, usar e fechar uma conexão, chamada sessão. --Uma sessão nada mais é que um diálogo muito bem estruturado entre dois computadores. -Cabe a essa camada gerenciar esse diálogo por meio de reconhecimento de nomes e outras funções, tais como,segurança, que são necessárias a comunicação de duas aplicações pela rede. -Essa camada também implementa controle de diálogo entre processos, determinando quem transmite, quando e porquanto tempo. |

|

|

Modelos - OSI: Camada de Apresentação |

-Define o formato para troca de dados entre computadores. --Pense nessa camada como um TRADUTOR. --Quando sistemas dissimilares precisam se comunicar, uma tradução e re-ordenação de byte devem ser feitas. -Ela é responsável por: --Tradução de protocolos; --Criptografia; --Compressão de dados; --Entre outras tarefas. |

|

|

Modelos - OSI: Camada de Aplicação |

-Estabelece comunicação entre os usuários; -Fornece serviços básicos de comunicação. -Serve com uma janela em que os processos da aplicação podem acessar os serviços de rede. -Entre os aplicativos que trabalham nessa camada, poderíamos citar: FTP, http, Telnet, SMTP, etc. ---Dica: Tem porta (TCP ou UDP), então o protocolo pertenceà camada de aplicação. |