![]()

![]()

![]()

Use LEFT and RIGHT arrow keys to navigate between flashcards;

Use UP and DOWN arrow keys to flip the card;

H to show hint;

A reads text to speech;

116 Cards in this Set

- Front

- Back

|

Definitorische Eigenschaften von elektronischen Märkten / Electronic Markets |

<ul>

<li>mit Hilfe der Telematik realisierte Marktplätze</li> <li>interorganisatorisches Informationssystem</li> <li>Akteure handeln in einer definierten Rolle mithilfe eines festgelegten Preisbildungsmechanismus Produkte und Dienstleistungen</li> </ul> |

|

|

Was ist der Unterschied zwischen E-Business Systems und E-Commerce Systems?

|

E-Business Systems:

Zwischen dem Unternehmen und Lieferanten E-Commerce Systems: Zwischen dem Unternehmen und Kunden |

|

|

Was ist ein Peer-to-Peer Netzwerk und was sich Eigenschaften von jenem? |

Ein Peer-to-Peer Netzwerk ist ein

- Kommunikationsnetzwerk zwischen Rechnern im Internet - in dem es keine zentrale Steuerung gibt - und keine zuverlässigen Partner |

|

|

Mögliche Anwendungsgebiete für P2P Netzwerke

|

Informationsaustausch (Instant-Messaging-Systeme, Dokumentenmanagement)

Austausch von Dateien ("File Sharing"-Systeme) Internet-Telephonie (Skype) Gemeinsame Nutzung von Bandbreite, Speicher, CPU-Laufzeiten / Rechnerleistung (Grid Computing, SETI@homever) |

|

|

Was besagt Moore's Law?

|

Gordon Moore (Mitgründer von Intel Corp.) prognostizierte 1965:

"Die Anzahl Transistoren auf einem Mikrochip verdoppelt sich ca. alle 18 Monate" (Galt bis etwa 2004) |

|

|

Was sind ökonomische Triebkräfte im Internet?

|

<strong>Skaleneffekte</strong>

"economies of scale", "supply-side economies of scale"; Angebotsinduziert <strong>Verbundeffekte</strong> "Economies of Scope" <strong>Netzeffekte</strong> "network externalities", "demand-side economies of scale"; Nachfrageinduziert <strong>Wechselkosten</strong> "switching cost" |

|

|

Was sind Verbundeffekte ("Economies of Scope")?

|

Gemeinsame Produktion mehrere Produkte ist billiger als die einzelne Produktion jedes Produktes

Ökonomisch: Inputfaktoren werden von mehreren Produkten gemeinsam genutzt, Begründung für Konglomerate/Mischkonzerne |

|

|

Was sind Netzeffekte?

|

Wert einer Nutzung eines Netzwerks hängt von der Anzahl der anderen Nutzer ab

- "Skaleneffekte" auf der Nachfrageseite - Netzeffektgüter verfügen über originären und (vor allem einen) derivativen Nutzen - Netzeffekte werden nur bei vorhandenen Standards realisiert Arten von Netzeffekten - Direkte Netzeffekte (Anzahl Teilnehmer) - Indirekte Netzeffekte (komplementäre Produkte) |

|

|

Was besagt das Gesetz von Metcalfe? |

Bei einem Netzwerk mit n Teilnehmern (network size) gibt es (n2-n)/2 möglichen Verbindungen und wenn jede Verbindung für jeden Nutzer den gleichen Wert hat gilt (v ist wahlfreier Basisnutzenwert):

Individueller Nutzen: (n-1)v Gesamtnutzen für alle: n*(n-1)v=(n2-n)v |

|

|

Was ist der Lock-In-Effekt?

|

Lock-in-Effekt liegt vor, wenn der Wechsel eines Produkts substantielle Wechselkosten mit sich bringt

Wechselkosten sind üblicherweise vorteilhaft für den Anbieter eines Produkts und nachteilig für den Nachfrager |

|

|

Welche drei Evolutionsphasen des Internet gibt es?

|

<strong>Phase 1: Innovation Phase 1961 – 1974</strong>

- Conceptualization of fundamental building blocks and realization of actual hardware - Original purpose: Linking of large mainframe computers on different college campuses <strong>Phase 2: Institutional Phase 1975 – 1995</strong> - Funding from large institutions (DoD, NSF) - Military and civilian networks <strong>Phase 3: Commercialization Phase 1995 – present</strong> - Private corporations come into play - Beginning of E-Commerce |

|

|

Was sind TCP und IP?

|

<strong>TCP: Transmission Control Protocol</strong> |

|

|

Besonderheiten von digitalen Gütern im Bezug zur Produktion

|

Hohe Fixkosten (Markteintrittsbarrieren) |

|

|

Besonderheit von digitalen Gütern im Bezug zur Beständigkeit

|

- Digitale Güter sind langlebige Güter (ein Konsument muss ein digitales Gut nur einmal kaufen)

- Digitale Güter können aber überflüssig werden - Digitale Güter sind durch eine erhöhte Wiederverkaufsmöglichkeit charakterisiert - Neue und „gebrauchte“ Güter stehen im Wettbewerb zueinander |

|

|

Was können Gründe sein, dass die Umformung eines digitalen Guts in einen Service nicht möglich ist?

|

- <strong>Technische Unmöglichkeit</strong>: wenn beispielweise die meisten Konsumenten keinen Breitbandanschluss haben, bringt es nichts, Videos als Stream anzubieten |

|

|

Welche Möglichkeiten gibt es, wenn man digitale Güter als Produkte verkauft, finanzielle Nachteile zu verhindern? |

- <strong>Preisgarantie</strong>: Preisnachlässe glaubhaft durch Garantien ausschließen

- <strong>Einmaliges Angebot</strong>: Ein Produkt als limitierte Edition ausschließlich in Periode 𝑡1 verkaufen - <strong>Lebensdauer reduzieren</strong>: Kombination des digitalen Produkts zusammen mit einem digitalen Service (mit zeitlich beschränkter Lizenz) oder einer anderen zerstörbaren Komponente |

|

|

Besonderheit von digitalen Gütern im Bezug auf Reproduzierbarkeit?

|

Einfach reproduzierbar: Geringe Variable kosten, aber auch illegale Kopien einfacher

Schutzversuch durch DRM, Verknüpfung mit nicht reproduzierbaren Gütern (Dongles), Kontrollen und Strafen Bei digitalen Services besteht das Problem der illegalen Reproduktion nicht |

|

|

Wie unterscheiden sich die "Integration auf der Präsentationsschicht" und "Integration auf Business- Schicht" bei Software-on-Demand?

|

<strong>Präsentationsschicht:</strong>

- Geringer Aufwand für Installation und Wartung beim Kunden - Geringe Integration mit anderen Applikationssystemen - Hauptsächlich webbasierte Systeme <strong>Busines-Schicht:</strong> - Nutzung von Software as a Service als wesentlichen Bestandteil von eigenen Applikationssystemen - Integration basiert oft auf Web-Services - Kritische Daten werden in Kundensystemen gespeichert |

|

|

Was sind Potenziale von Software on Demand?

|

- <strong>Qualitätsverbesserung:</strong> Software-Provider hat hohe Kompetenzen bei Installation und Wartung der Software

- <strong>Kostentransparenz</strong>: Service Level Agreements erlauben fixe Kosten für Wartung und Ausfälle - <strong>Skalierbarkeit</strong>: Veränderungen beim Ressourcenbedarf können ohne zusätzliche Software- oder Hardwarekosten kompensiert werden - <strong>Kostenreduktion</strong>: keine spezielle Hardware oder Software benötigt (Provider können Skaleneffekte ausnutzen) |

|

|

Was sind Gefahren von Software on Demand?

|

- <strong>Kompetenzverlust</strong>: Verlust von IT-Kompetenz → hohe Abhängigkeit vom Provider

- <strong>Datenschutz und –sicherheit</strong>: der Provider hat möglicherweise Zugriff auf die Unternehmensdaten der Kunden - <strong>Ausfallsicherheit</strong>: Ausfallzeit wenn Software nicht funktioniert oder Verbindung zur Software fehlerhaft ist - <strong>Mangel an Individualität</strong>: Software ist standardisiert und passt nicht auf jedes individuelles Bedürfnis - <strong>Zusätzliche Kosten</strong>: beispielsweise Kommunikationskosten |

|

|

Was sind Erfahrungsgüter?

|

- Qualität von digitalen Gütern ist vor dem Kauf unsicher

- Qualität wird erst durch Benutzung festgestellt - Digitale Güter haben keine sichtbaren Merkmale, die auf ihre Qualität schließen lassen Informationsparadoxon nach Arrow (1962) - Qualität ist subjektiv - Erhöhtes Risiko für Konsumenten - Verminderte Zahlungsbereitschaft => Hersteller bieten Demoversionen an In den letzten Jahren hat sich kommerzielle Open Source Software etabliert, um die Unsicherheiten des Konsumenten zu reduzieren |

|

|

Wie lassen sich Schäden klassifizieren (+ Beispiele) |

Direkte Schäden: Wiederbeschaffungskosten, Wiederherstellungskosen, Reparaturkosten, Verlust von Integrität

Folgeschäden: Stillstandskosten, Auswirkung auf andere Systemkomponenten, Imageverlust, Anspruchskosten |

|

|

Welches sind die drei+1 Schutzziele der IT Sicherheit? |

<strong>CIA-Dreieck</strong> |

|

|

Was ist Authentisierung?

|

Authentisierung ist die Bindung einer Identität an ein Subjekt.

Das Subjekt muss Informationen vorweisen, die es dem System ermöglichen die Identität zu bestätigen. (Quelle dieser Information: Wissen (Passwort), Besitz (Chipkarte, Ausweis, Token), Sein (Fingerabdruck, Iris)) |

|

|

Wie kann ein Passwortsystem angegriffen werden?

|

- Passwörter erraten (Brute Force, Wörterbuchattacke)

- Passwörter abfangen (Password Spoofing) - Kompromittierung der Passwort-Datei - Bedrohung des Subjekts - Social Engineering |

|

|

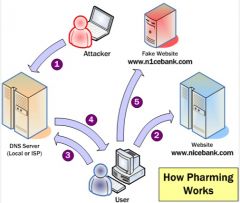

Wie funktioniert Pharming?

|

Angriff gegen den DNS Server oder den PC des Nutzers

|

|

|

Was ist die Challenge-Response-Authentifizierung?

|

– Nutzer U will sich gegenüber System S authentifizieren.

– U und S haben sich auf eine geheime Funktion f geeinigt. – Wenn eine Authentifizierung nötig ist, schickt S eine zufällige Nachricht m an U (Challenge) – U antwortet mit der Transformation t=f(m) (Response). – S überprüft die Antwort, in dem es t ebenfalls ausrechnet und vergleicht. |

|

|

Was ist ein Kryptosystem und woraus besteht es?

|

Ein Kryptosystem ist ein 5-tupel (E,D,P,K,C):

– Eine Menge P von Klartexten – Eine Menge K von Schlüsseln – Eine Menge C von Geheimtexten – Eine Menge E von Verschlüsselungsfunktionen, mit E: P x K -> C – Eine Menge D von Entschlüsselungsfunktionen, mit D: C x K -> P |

|

|

Welche Arten der Schlüsselverteilung bei Kryptosystemen gibt es?

|

- Symmetrisch:

Beide Partner haben den selben Schlüssel. - Asymmetrisch: Sender und Empfänger haben unterschiedliche aber zusammengehörige Schlüssel. |

|

|

Welche Angriffsarten an ein Kryptosystem gibt es?

|

- ciphertext only Angriff

Nur der Geheimtext steht zur Verfügung. Ziel: Klartext erhalten und evtl. auch den Schlüssel - known plaintext Attacke Geheimtext und Klartext stehen zur Verfügung. Ziel: Schlüssel erhalten - chosen plaintext Attacke Beliebige Klartexte können in Geheimtexte umgewandelt/verschlüsselt werden. Ziel: Schlüssel erhalten |

|

|

Beispiele für symmetrische Verschlüsselungssysteme.

Was ist ein zwingende Voraussetzung für Ihre Nutzung? |

<strong>Vernam-Chiffre (one-time pad, Gilbert Vernam)</strong>

Schlüssellänge = Länge des Klartextes (informationstheoretisch sicher unter Randbedingungen) <strong>DES: Digital Encryption Standard</strong> Schlüssellänge 56 bit, also 256 verschiedene Schlüssel <strong>AES: Advanced Encryption Standard</strong> 3 Alternativen für Schlüssellänge: 128, 192 und 256 bit Voraussetzung: Schlüssel konnte vorher auf sicherem Weg vereinbart werden |

|

|

Gründe für einen "Winner-takes-it-all"-Markt

|

- Starke und positive Netzeffekte

- Multi-Homing Kosten vermindern Nutzerabwanderung (Kosten auf mehreren Plattformen aktiv zu sein) - Verlangen der Nutzer nach differenzierenden Features ist begrenzt |

|

|

Was ist Einseitiges Netzwerk, was ein zweiseitiges?

|

Einseitig: Anbieter kann auch Nachfrager sein

Zweiseitig: Anbieter und Nachfrager sind zwei unterschiedliche Gruppen Unterschied zwischen "cross-side" (normal positiv) und "same-side" (normal negativ) Netzeffekte |

|

|

Was ist der Netzeffekt-Faktor und wie berechnet er sich?

|

c = Netzeffekt-Nutzer, b = Basis-Nutzen

Q = c / (c+b) Extremfälle: Q = 0: Nur Basisnutzen, Q = 1: Nur Netzeffektnutzen |

|

|

Was sagt das Modell von Arthur über den Diffusionsprozesse aus?

|

Zufällige kleine Ereignisse können Durchsetzung eines Standards beeinflussen

Pfadabhängigkeit (Frühere, gegebenenfalls zufällige Ereignisse haben Auswirkungen auf spätere Marktstruktur) Es kann zu Lock-Ins in inferioren Technologien kommen. Sunk Costs wenn auf den falschen Standard gesetzt wurde. |

|

|

Was hat es mit der "Tragedy of the Commons" auf sich?

|

Artikel von Garrett Hardin (1968) in Science |

|

|

Worauf vertraut der Nutzer eines elektronischen Marktes? Was sind Einflussfaktoren? |

Auf elektronischen Märkten will der Benutzer darauf vertrauen können, dass - Reputation |

|

|

Welche drei im Bezug auf Informationsfluss unterschiedliche elektronische Märkten wurden experimentell untersucht?

|

<strong>Partner Markt:</strong> gleiche Käufer-Verkäufer Paare interagieren wiederholt |

|

|

Was war das Ergebnis des Experiments zum Vertrauen bei Internettransaktionen auf Märkten mit unterschiedlichem Informationsfluss? |

- Entgegen Prognose gibt es Handel in allen Märkten |

|

|

Welche Durchsetzungsmechanismen gibt es?

|

Durchsetzungsmechanismen lassen Menschen die Regeln befolgen |

|

|

Was ist Monitoring?

|

Kontinuierliche Kontrolle/Beobachtung eines Prozesses um ihn zu kontrollieren und zu verbessern.

|

|

|

Welche Methoden zur Manipulation/Missbrauch von Reputationssystemen gibt es? |

<strong>Rest-on-the-Laurels</strong> |

|

|

Welche Algorithmen setzt etwas eBay ein, um betrügerische Accounts zu erkennen?

|

- Monitoring der Verkaufsaktivität (Muster etwa: Kaufen oder Verkaufen zahlreicher billiger Gegenstände von Nutzern mit guter Reputation)

- 2-Level Fraud Spotting Algorithm - Sporas Algorithmus (Berechnung der Reputation unter Einbezug der Reputation des Bewertenden, Zeit, u.a.) - Histos Algorithmus (personalisiere Reputation, "Man vertraut einem Freund eines Freundes mehr als einem komplett Fremden") |

|

|

Was ist SNA und warum wird sie immer relevanter?

|

Soziale Netzwerkanalyse

Ziel: Schlüsselfiguren in Netzwerken erkennen Relevanz: - Wissen wird immer wichtiger, Netzwerke vereinfachen deren Bearbeitung und Weitergabe - Wachsende Bedeutung aufgrund steigender Internet-Nutzer-Zahlen, Aufkommen von Networking Systemen |

|

|

Welche Centrality-Kennzahlen gibt es unter anderem und was sollen sie aussagen?

|

Bestimmung der Wichtigkeit eines Knotens in einem Sozialen Netzwerk anhand verschiedener Ansätze. Zentralitätsmaße für Knoten, Maß für Zugang zu Informationen

- Degree Centrality: Anzahl der direkten Beziehungen im Netzwerk - Closeness Centrality: Durchschnittliche Länge der kürzesten Kommunikationswege zu allen anderen Aktören - Betweenness Centrality gibt an, wie viel % der kürzesten Kommunikationswege über Aktör X führen (Diversität) |

|

|

Welche Arten von Verbindungen lassen sich unterscheiden (SNA)? |

<strong>Strong ties</strong> wie Familie und Freunde teilen häufig dieselben Informationen; Großteil dieser Informationen ist somit redundant |

|

|

Was ist das Small World Phänom?

|

Jeder Mensch ist mit (nahezu) jedem anderen Menschen über sehr geringe Anzahl von Kontakten verbunden (etwa 6)

|

|

|

Beispiel für Prediction Markets?

|

- Political Forecasting: Political stock market (Wahlen zum US Präsident 1988) |

|

|

5 Phasen des New Product Development Process?

|

- Idea Generation

- Product Concept Testing - Engineer & Design - Product Tests - Product Launch |

|

|

Welche Alternativen zum Screenen von neuen Produkt Ideen gibt es unter anderem?

|

- Acceptance of all ideas

- Expert screening (Expert Selection, Bias) - IPO with uniform price (Time consuming) - IPO with variable price (Time consuming) |

|

|

Welche Preismechanismen werden generell unterschieden?

|

Nicht-Interatkiv / Festpreis (Traditioneller Preismechanismus)

Interaktiver Preismechanismus (Verhandlung, Versteigerung) |

|

|

Was sind Vorteile des digitalen Kommunikationskanal bei der Preisgestaltung?

|

- Abnahme von Transaktionskosten durch Digitalisierung der Wertschöpfungskette |

|

|

Was ist die Schwierigkeit bei einem Festpreis Preismechanismus und was sind Vorteile?

|

- Schwierigkeit: optimaler Festpreis

- Vorteil: leicht zu bewerben, keine Verhandlungskosten, leicht kommunizierbar und abwickelbar |

|

|

Was ist die Schwierigkeit bei einem interaktiven Preismechanismus und was sind Vorteile?

|

- Schwierigkeit: optimales Design |

|

|

Welche zwei Hauptgruppen von interaktiven Preismechanismen können unterschieden werden und was sind konkrete Beispiele?

|

<strong>One-to-One</strong>

- Set Price (Seller) - Set Price (Buyer; Seller hat geheimen Mindestpreis) -- Pay-What-You-Want -- Name-Your-Own-Price - Zweiseitige Verhandlung <strong>Horizontal Interaction</strong> - Auction (mehrere Käufer machen Angebote an Verkäufer) - Reverse Auction (mehrere Verkäufer machen Käufer Angebote) - Exchange (Sowohl mehrere Verkäufer als auch mehrere Käufer machen der Exchange Angebote) |

|

|

Was sind Regeln interaktiver Preisverhandlungen?

|

<strong>Teilnahmepolitik</strong>

- (Ver-) Käufer offen, geschlossen, 1:1, - Intermediär: zwingend/optional <strong>Gebotspolitik</strong> - Preis/ Menge, kombinatorisch, kontinuierliche Funktion - Gebotsbeschränkungen <strong>Markträumungspolitik</strong> - Closing- und Clearing-Zeiten, Matching Funktion, Auktionsgebühren <strong>Informationspolitik</strong> - Offenlegung / Verbergen von: Identität, Preisstellung, Orderbuch etc. |

|

|

Was sind mögliche Auktionsregeln?

|

Gebotsabgabe: offen / verdeckt

Art der Gebote: aufsteigend / absteigend / einmalig Auktionsende: Zeitraum / offen Preisregel: Erst- / Zweitpreis |

|

|

Wie funktioniert eine Englische Auktion?

|

- Offene Auktion mit Zwischenrufen von aufsteigenden Geboten

- Gebräuchlicher Auktionstyp zum Verkauf von Kunst, Wein und Antiquitäten Here the auctioneer begins with the lowest acceptable price--the reserve price-- and proceeds to solicit successively higher bids from the customers until no one will increase the bid. The item is 'knocked down' (sold) to the highest bidder. Beispiel: eBay |

|

|

Wie funktioniert eine Holländische Auktion?

|

- Auktion mit fallenden Preisen |

|

|

Wie funktioniert eine Höchstpreis-Auktion?

|

- Verdeckte Gebote

- Bieter mit dem höchsten Gebot zahlt seinen gebotenen Preis - In der Regel nur ein Gebot zulässig - Unterteilt in zwei Phasen -- In der Gebotsphase werden Gebote abgegeben -- In der Auflösungsphase werden die Gebote geöffnet und der Gewinner bestimmt (nicht immer wird der Gewinner bekannt gegeben) |

|

|

Wie funktioniert eine Vickrey-Auktion?

|

- Jeder Bieter gibt ein verdecktes Gebot b<sub>i</sub> ab

- Das höchste Gebot gewinnt - Der Sieger zahlt einen Preis in Höhe des zweithöchsten Gebots |

|

|

Was ist ein Nachteil eines offene Mindestpreises?

|

Eine offener Mindestpreis kann Bieter abschrecken.

|

|

|

Was sind Vor- und Nachteil eines Auktionsdesigns im Bezug auf Sealed vs. open bid?

|

- Sealed bid auctions sind für Bieter interessant, die den Wert eines Gutes kennen. |

|

|

Was sind Vor- und Nachteil eines Auktionsdesigns im Bezug auf Eine vs. mehrere Gebotsrunden? |

Mehrere Gebotsrunden ermöglichen es, sich einen Überblick über die Gebotshöhen zu verschaffen. Allerdings sind die Informationen nicht perfekt: Es ist nicht klar welche Bieter in der ersten, welche in der 1+x-ten Runde bieten und ob die Gebote höher oder niedriger ausfallen werden. |

|

|

Was sind Vor- und Nachteil eines Auktionsdesigns im Bezug auf Eine vs. mehrere Gebotsvariablen?

|

- Bei mehreren Gebotsvariablen (z.B. Preis, Bauzeit) werden Scoring-Regeln zum Vergleich der Gebote herangezogen.

- Problem: Bieter nutzen Scoring-Regel zu ihren Gunsten aus! D.h. schlechte Scoring-Regel führt zu schlechten Ergebnissen. |

|

|

Was sind Vor- und Nachteil eines Auktionsdesigns im Bezug auf Simultanes vs. sequentielles Bieten?

|

- Bei mehreren zu versteigernden Einheiten kann es bei simultanen Versteigerungen zu negativen Gebotseffekten durch einen Angebotsüberhang kommen.

- Möglichkeit zur Güterbündelung |

|

|

Was ist der "Winner‘s Curse"?

|

Der Gewinner einer Auktion – Bieter mit dem höchsten Gebot – zahlt einen Kaufpreis, der den tatsächlich Wert des Artikels übersteigt, und erleidet dadurch einen Verlust.

Winner‘s Curse nur in Common Value Auktionen beobachtbar (nicht bei Artikeln mit subjektivem Wert) |

|

|

Was sind Einflussfakt auf den Winner‘s Curse?

|

- Einflüsse von Mitbietern (Häufiger bei hohen Bieterzahlen)

- Informationsunsicherheit (Risiko: Optimistischster Bieter überschätzt Wert des Artikels) - Erfahrung der Bieter - Startpreise und Secret Reserve Preise |

|

|

Was haben Mitbietern für einen Einfluss auf das Bieterverhalten? |

<strong>Competitive arousal</strong>

Bieter verfällt dem „Auktionsfieber“ um so - weniger Bieter verbleiben - mehr der Zeitdruck steigt <strong>Escalation of commitment</strong> - Abgegebene Gebote, aufgewendete Zeit etc. werden als versunkene Kosten wahrgenommen - Bedürfnis, den Artikel zu erwerben und getätigten Aufwand zu rechtfertigen Überbieten des eigenen Reservationspreises, um den Artikel zu gewinnen |

|

|

Welche Recherchemöglichkeiten beim Market-Engineering gibt es?

|

- Bewertung existierender Märkte

- Handelsfähigkeit neuer Produkte - Neue Märkte - Spontane und dynamische Märkte |

|

|

Was ist Code Bidding?

|

Beim Code Bidding markiert der Bieter die letzten Ziffern seines Gebotes mit einer signalisierenden Nummer (z.B. die Marktnummer einer Lizenz). Dies kann dabei helfen, die Lizenzaufteilung zu koordinieren oder gezielte Rachegebote abzugeben. |

|

|

Was ist Jump Bidding? Zahlt sich diese Strategie für jeden Bieter aus?

|

Jump Bidding bedeutet die Abgabe eines Gebots, das höher ist als nötig. Dieses Verhalten kann durch Irrationalität erklärt werden oder der Bieter will den Wert der Lizenz signalisieren.

|

|

|

Was sind die allgemeinen Ziele eines Auktionsdesigns?

|

Wettbewerb erhöhen, geheime Absprachen und Markteintrittsängste verhindern

|

|

|

Was ist eine Anglo-Dutch Auktion?

|

Die Anglo-Dutch Auktion startet wie eine Englische Auktion. Es werden normal aufsteigend Gebote abgegeben, bis nur noch zwei Bieter übrig geblieben sind. Die Besonderheit ist, dass dann jeder der zwei letzten Bieter ein verschlossenes Gebot abgibt, das höhere der beiden Gebote ist der Kaufpreis.

|

|

|

Was ist Tacit Collusion?

|

Tacit Collusion tritt auf, wenn Kartellbildung und offene Absprachen untersagt sind. Dabei handelt es sich um eine geheime Absprache zweier Firmen, damit diese eine gemeinsame Strategie verfolgen können, ohne dass dies nach außen sichtbar wird.

|

|

|

Was ist Late Bidding?

|

Beim „Late Bidding“ gibt der Bieter sein Gebot in der letzten Stunde vor Auktionsende ab (Beim Soft Close wird hier eine hypothetische Deadline angenommen) |

|

|

Was ist Sniping und was sind Auswege, um es zu minimieren?

|

In den letzten Sekunden einer Hard Close Auktion seine Gebote abgeben.

Auswege - Handelsregeln ändern (z.B. zum Soft Close) - Geschäftsstruktur ändern (z.B. Gebühren auf späte Gebote) - IT-Infrastruktur ändern (z.B. durch Sniping Agent) |

|

|

Welche Modelle zur Analyse ökonomischer Institutionen gibt es?

|

Aufsteigende Kontroller, Absteigende Validität:

- Field Studies - Natural experiments - Fields experiments - Controlled Lab Experiments - Theoretical models |

|

|

Zwischen welchen 5 verschiedenen Empfehlungstechniken unterscheidet man?

|

- Kollaboratives Filtern

- Inhaltsbasiertes Filtern - Nutzenbasiertes Filtern - Demographisches Filtern - Wissensbasiertes Filtern |

|

|

5 Vorteile von Online- vs. Offline-Vertrieb

|

Grund 1: Angebotskosten sinken

Grund 2: Präferenzen sind sehr heterogen Grund 3: Suchkosten der Konsumenten sinken (riesige Datenbanken besser durchsuchbar als riesiger Laden) Grund 4: Demokratisierung des Angebots (Produktionskosten sinken) Grund 5: Aggregation der Nachfrage (nicht lokal beschränkt) |

|

|

Was ist Long Tail?

|

Long Tail beschreibt Veränderung der Nachfrageverteilung nach Produkten im Internet gegenüber traditionellen Verkaufskanälen |

|

|

Gründe warum Finanzprodukte sehr gut für elektronische Märkte geeignet sind

|

- HomogeneimmaterielleProdukte

- Standardisierte Transaktionen - Hohe Durchdringung von Informationstechnologie bei allen Marktteilnehmern - Hohe Transaktionsfrequenz - Marktteilnehmersindglobalverteilt - Finanzmärkte kommen neoklassischen Modell eines perfekten Marktes nahe |

|

|

Was sind Ziel von modernen Finanzmärkten?

|

- Makroökonomische Rolle: Kapitalallokation

- Mikrostrukturelles Ziel: Preisfindung - Rechtliches Ziel: Schutz des Investors - Operationelles Ziel: Verlässlichkeit - Soziales Ziel: Gleiche Behandlung aller Marktteilnehmern |

|

|

Wie lassen sich Handelsplattformen kategorisieren? |

<strong>On-Exchange</strong>

- Parketthandel - Electronic Trading <strong>Off-Exchange</strong> - Electronic Trading - Telefonhandel |

|

|

Was besagt die Efficient-market Hypothesis (EMH)?

|

- Finanzmärkte sind „informationseffizient”

- Preise von gehandelten Geldanlagen beinhalten alle bekannten Informationen - Es ist unmöglich den Markt durch Informationen zu übertreffen, die bereits bekannt sind...außer durch Glück |

|

|

Was ist eine Disruptive Technologie?

|

- Technologische Innovation, Produkt oder Dienstleistung, die möglicherweise aktuell dominierende Technologie verdrängt |

|

|

Eigenschaften von Pay-What-You-Want

|

ist ein innovativer, interaktiver Preismechanismus, der dadurch charakterisiert ist, dass...

... die Preisbestimmung beim Käufer liegt. ... die Transaktion zu dem von dem Käufer bestimmten Preis vollzogen wird. ... der Verkäufer den Preis nicht ablehnen darf. |

|

|

Warum zahlen Menschen bei PWYW Angeboten überhaupt?

|

Normen der Distribution: Menschen streben eine gerechte Allokation an

Preis als ein Werkzeug um zu beeindrucken (Lynn 1990): Um zu vermeiden, dass man arm oder billig wirkt 2 |

|

|

Vorteile von Sampling als Verkaufsfördernde Maßnahme

|

- Risikoreduktion

- Positiver Imageeffekt - Steigerung der Word-of-Mouth (WOM) Kommunikation |

|

|

Nachteile von Sampling als Verkaufsfördernde Maßnahme

|

- Hohe Streuverluste durch Mitnahmeeffekt

- HoheKosten, da umsonst |

|

|

Was waren die Ergebnisse der Vergleichsstudie "Free Samples" vs "Pay-What-You-Want"

|

- PWYW führt zu mehr Neukunden |

|

|

Welche Faktoren beeinflussen den Preis, der bei einem PWYW-Aktion gezahlt wird? |

- Angabe Referenzpreis |

|

|

Wer vergibt Top-Level Domains? |

Die IANA (Internet Assigned Numbers Authority), eine Teilorganisation der ICANN (Internet Corporation for Assigned Names and Numbers) kontrol- liert die TLDs und übergibt den Betrieb von TLDs an Betreiberorganisatio- nen, sog. NICs (Network Information Center). Für Deutschland z.B. an das DeNIC. |

|

|

Bestimmte anhand der Domain www.de.bit.ly folgende Bestandteile:

Zielrechner/Host Zielnetzwerk Root Second-Level-Domain Top-Level-Domain |

<i>www.de.bit.ly</i> Zielrechner/Host: www Zielnetzwerk: de.bit.ly Root: de Second-Level-Domain: bit Top-Level-Domain: ly |

|

|

Wie werden Second-Level-Domains vergeben? |

Second-Level-Domains (SLD) werden über <b>Provider</b> bei dem zuständigen <b>NIC</b> der Top-Level-Domain registriert. Eine SLD wird dann dem Auftraggeber (Holder) zugeschrieben (registriert), wobei drei Ansprechpartner anzugeben sind: <b>admin-c</b>: der Ansprechpartner für Entscheidungen bzgl. des Domainnamens (z.B. Kündigung, Umzug etc.) in Vertretung für den Domaininhaber <b>tech-c</b>: der Ansprechpartner für technische Belange der Domainregistrierung <b>zone-c</b>: der Anprechpartner, der die Nameserver für die Domain verwaltet |

|

|

Wie läuft eine DNS Abfrage grob ab? |

- Adresse an <b>Resolver</b> (üblicherweise Bestandteil des Betriebssystems) übergeben - Versuch lokal aufzulösen (hosts-Datei, Cache) - Anfrage an DNS Server (z.B. des ISPs) - Domainnamen von rechts nach links rekursiv auflösen: Befragen der Root-Nameserver nach Nameserver für „de“ Befragen der de-Nameserver nach Nameserver für „spiegel.de“ Befragen des „spiegel.de“-Nameservers nach „www“ Erhalt der IP-Adresse um HTTP-Anfrage zu senden

- In der Praxis auf allen Ebenen (Browser, Resolver, etc.) Caches, die Abfrageergebnisse zeitlich begrenzt zwischenspeichern und somit wiederholte Abfragen schneller beantworten und die DNS-Infrastruktur, insbesondere die Root-Nameserver entlasten. |

|

|

Beispielhafte Anwendungsprotokolle und deren Standardport |

HTTP: 80 FTP: 20/21 SSH/SFTP: Telnet: 23 SMTP: 25 IMAP: 143 |

|

|

Wie berechnet sich die Degree Centrality? |

K(i) / (N - 1)

Grad des Knotens i (K(i)) dividiert durch die Anzahl aller Knoten – 1 (N – 1)

Anteil aller möglichen Kontakte in einem Netzwerk |

|

|

Wie berechnet sich die Closeness Centrality? |

1 geteilt durch Summe aller Distanzen (p<sub>ij</sub>) von Knoten i zu allen anderen Knoten

Durchschnittliche Länge der kürzesten Kommunikationswege zu allen Teilnehmern |

|

|

Wie berechnet sich die Betweenness Centrality? |

Anzahl der kürzesten Kommunikationswege über Knoten i (p<sub>nm</sub>(i))

𝜎<sub>𝑛𝑚</sub> = Anzahl der kürzesten Wege zwischen n und m 𝜎<sub>𝑛𝑚</sub>(i) = Anzahl der Wege, die über i führen. |

|

|

Wie berechnet sich der Cluster Coefficient? |

Anzahl der aktuellen Beziehungen (aR) dividiert durch die Anzahl der potentiellen Beziehungen (pR) zwischen benachbarten Knoten des Knotens i |

|

|

Was wird in der Kontaktmatrix erfasst/dargestellt? |

Welche Knoten sind direkt miteinander verbunden? 0 = kein Kontakt 1 = Kontakt |

|

|

Was wird in der Distanzmatrix erfasst/dargestellt? |

Wie groß ist die Distanz zwischen allen Knotenpaaren im Netzwerk?

Ungewichtetes Netzwerk: Distanzen = 1 |

|

|

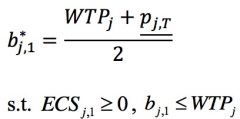

Wie bestimmt sich bei Reverse Pricing das Optimale Gebot im ein Gebots-Fall? |

ECS<sub>j,1</sub>: Erwartete Konsumentenrente des Bieters j beim ersten Gebot

b*<sub>j,1</sub>: Optimales erstes Gebot des Bieters j

WTP<sub>j</sub>: Zahlungsbereitschaft (Willingness-to-pay) des Bieters j

<u>p<sub>j,t</sub></u>: Untergrenze des erwarteten Preisschwellenbereichs

p<sub>j,t</sub>: Obergrenze des erwarteten Preisschwellenbereichs (Linie oben)

c<sub>j,1</sub>: Kosten der Gebotsabgabe |

|

|

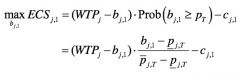

Wie bestimmten sich bei Reverse-Pricing die optimalen Geboten im zwei Gebots-Fall? |

|

|

|

Wie lautet die Entscheidungsregel eines Konsumenten im ein Gebots-Fall bei Reverse Pricing? |

Ein Gebots-Fall |

|

|

Wie lautet die Entscheidungsregel eines Konsumenten im zwei Gebots-Fall bei Reverse Pricing? |

Zwei Gebote-Fall |

|

|

Welche Annahmen werden im ökonomischen Modell zum Gebotsverhalten im Reverse Pricing getroffen? |

- Preisschwelle exogen gegeben - nutzenmaximierender Bieter erwartet diese Preisschwelle in einem bestimmten Interval (bsp. Gleichverteilt) - Bieter hat fixe Zahlungsbereitschaft und Abnahmemenge - Bieter muss abwägen: Hohes Gebot um Preisschwelle zu überbieten oder besseren Preis durch niedrigeres Gebot erzielen - Bei mehrfachen Geboten kann aus Ergebnissen gelernt werden (Anpassung des Intervalls) |

|

|

Was sind die Vor- und Nachteile von Public Key Kryptographie im Vergleich zur symmetrischen Kryptographie? |

<b>Vorteile</b> - Jeder Teilnehmer benötigt nur einen öffentlichen Schlüssel und nicht einen geheimen gemeinsamen Schlüssel mit jedem anderen Teilnehmer. - Daher können die öffentlichen Schlüssel problemlos auf einem vertrauenswürdigen Keyserver liegen. - Digitale Signaturen sind meist direkt möglich.

<b>Nachteil</b> - Die Geschwindigkeit ist deutlich geringer als bei symmetrischen Methoden wie Blockchiffren: Die Durchsätze sind mit typischen Schlüssellängen etwa 0,1 MByte/s (RSA, 2048 bit Schlüssel) und 200 MByte/s (AES,128 bit Schlüssel). |

|

|

Was sind Beispiele für asymmetrische Verschlüsselungsverfahren? |

<b>RSA</b> - Rivest, Shamir, Adleman, 1978 - basiert auf der Annahme, dass die Faktorisierung des Produkts zweier (großer) Primzahlen (p*q) “schwer” ist (Produkt ist der öffentliche Schlüssel) - Schlüssellängen typisch 1024 Bit, heute oftmals 2048 bis 8192 Bit anzutreffen.

<b>Diffie-Hellman</b> - Diffie, Hellman, 1976, erster patentierter Algorithmus mit öffentlichen Schlüsseln - Ermöglicht die Vereinbarung eines geheimen Schlüssels - basiert auf der “Schwierigkeit” der Berechnung diskreter Logarithmen in großen Gruppen zum Beispiel in der multiplikativen Gruppe endlichen Körper. |

|

|

Welche Faktoren sichern den Erfolg von Prediction Markets? |

- <b>Meinugsvielfalt (Diversität)</b>: Jede Person mit Zugang zu wichtigen Informationen kann sich beteiligen. - <b>Belohnungsmechanismus</b> motiviert Teilnehmer dazu, Informationen zu sammeln und ihre Erwartungen mitzuteilen. - <b>Anonymität</b>: Keine Angst vor unpopulären Meinungsäußerungen. - <b>Berechnung und Koordination</b>: Marktmechanismus sichert Aggregation der Meinungen und Zusammenspiel der Mitglieder. |

|

|

Wodurch könnte die Überlegenheit der breiten Masse ("Weisheit der Vielen") begründet werden? |

<b>Weisheit der Vielen „Wisdom of Crowds“ </b> - Diversität - Unabhängigkeit - Wissen - Motivation |

|

|

Vorteile einer Finanztransaktionssteuer |

- <b>Einschränkung der Volatilität</b> - <b>Glättung der Turbulenzen</b> an den Finanzmärkten - Volumen im Hochfrequenzhandel könnte verringert werden - Belastung für Anleger relativ gering (z.B. 0,1 % der Umsätze) - Einnahmen von bis zu 60 Milliarden Euro pro Jahr |

|

|

Nachteile einer Finanztransaktionssteuer |

- Probleme bei der <b>konkreten Ausgestaltung</b> - <b>Alleingänge</b> könnten dazu führen, dass das Kapital in anderen Ländern ohne Finanztransaktionssteuer angelegt wird (Beispiel Schweden, 1986). - <b>EU hat bislang kein Recht, Steuern zu erheben</b> - <b>Einzelne Länder</b> würden bei einheitlichem Steuersatz und getrennter Erhebung <b>stark bevorzugt</b> werden - <b>Fragwürdige Lenkungswirkungen</b>: Wertpapierkurse reflektieren nicht mehr den tatsächlichen wirtschaftlichen Wert des Wertpapieres => Kapital gesamtwirtschaftlich nicht mehr optimal eingesetzt => Realwirtschaftlicher Investitionsprozess gestört => Geringeres Wirtschaftswachstum, geringere Reallöhne |

|

|

Ziele von Kryptosystemen |

- <b>Vertraulichkeit</b> (Geheimhaltung von Nachrichten): Verschlüsselungssysteme - <b>Integrität</b> (Schutz vor unbemerkter Manipulation) und <b>Zurechenbarkeit</b>: Authentifizierungssysteme und Digitale Signatursysteme |

|

|

Anforderungen und Eigenschaften eines symmetrischen Verschlüsselungssystems |

- Schlüssel müssen geheimgehalten werden (<b>secret key crypto system</b>) - Der Schlüsseltext soll <b>keine Rückschlüsse auf Klartext oder verwendeten Schlüssel</b> erlauben (idealerweise nicht von einer Zufallsfolge unterscheidbar). - <b>Jeder Schlüssel sollte gleich wahrscheinlich sein.</b> - Jedes System mit begrenzter Schlüssellänge ist prinzipiell durch Ausprobieren aller möglichen Schlüssel brechbar. - Veröffentlichung von Verschlüsselungs- und Entschlüsselungsfunktion (Algorithmen) gilt als guter Stil und vertrauensbildend. |